CyberSight RansomStopper er et interessant verktøy som bruker flere teknikker for å beskytte deg mot alle typer ransomware, fra kjente til de aller nyeste nye truslene.

Dette begynner med RansomStopper å analysere ukjente applikasjoner før de utføres, slik at det kan blokkere noen ransomware før det kan starte.

Når en prosess kjører, opptrer atferdsanalyse, med RansomStopper alltid ute etter malware-lignende handlinger.

- Du kan registrere deg for CyberSight RansomwareStopper her

Dette suppleres av hva CyberSight kaller «smarte feller» (andre produkter refererer til dem som honeytraps), dummyfiler og mapper som RansomStopper kontinuerlig overvåker for angrep.

Støtte til maskinlæring sikrer «automatisert og kontinuerlig læring», ifølge nettsiden. Det høres bra ut, selv om det ikke er mulig for sluttbrukeren å se hvor effektiv dette egentlig er som med alle selskapets maskininnlæringskrav.

Alle disse funksjonene er gratis tilgjengelig i RansomStopper’s Home and Personal utgave. Det er bra, selv om det er en signifikant utelatelse: det gratis produktet gir ingen beskyttelse for kritiske diskområder, som MBR, slik at du blir utsatt for noen malware-typer. (Selv om det er et problem, kan det hende at det ikke er viktig om ditt eksisterende antivirusprogram allerede håndterer dette.)

RansomStopper’s Business Edition legger til MBR og relaterte beskyttelser, men ellers fokuserer på forretningsrelaterte funksjoner: Windows Server-støtte (08, 12, 16), gruppepolicy, sentraladministrasjon, e-postvarsler, rapportering og mer.

RansomStopper Business er priset fra $ 19,95 (£ 15,35) for en PC, ett års lisens, eller $ 69,95 (£ 53,81) for å beskytte en server. Hvis det høres ut som for mye for deg, får du en rabatt på utvidelse av lisensperioden, og for eksempel beskytter en enkelt server i tre år koster $ 146,91 (£ 113).

Setup

Ved å trykke på nedlastingskoblingen på nettstedet RansomStopper, tok vi oss til et skjema som ba om navn og e-postadresse. Når vi hadde blitt enige om at CyberSight kunne sende oss salgsfremmende e-post (samtykke vi kunne trekke tilbake når som helst ved å logge av), kunne vi laste ned og installere RansomStopper.

Ved å sjekke systemet vårt fant vi at RansomStopper hadde lagt til tre bakgrunnsprosesser til systemet vårt, og bruker rundt 110 MB RAM. Det vil nok ikke plage de fleste, men det er mer enn noen av konkurrentene, for det meste fordi pakken bruker et omfangsrikt Chromium-basert GUI.

Tapping RansomStopper system tray ikon viser et enkelt grensesnitt med tre lister (Tillatte prosesser, blokkert og karantene prosesser, sikkerhetsvarsler) og en «Sjekk etter oppdateringer» -knappen. Dette kan hjelpe hvis RansomStopper gjør en feil, for eksempel, slik at du får en feilaktig flagget app som jobber igjen, men ellers kan du la programmet gå og glemme konsollen helt.

Vi synes det er viktig at sikkerhetsprodukter kan forhindre at de blir truffet av malware, og de fleste antivirusmotorer har noen form for selvforsvarskapasitet for å hjelpe dem med å gjøre akkurat det. Dessverre ser CyberSight ikke ut til å føle på samme måte.

Da vi for eksempel prøvde å lukke RansomStopper prosesser, forventet vi en slags tilgangsfeil. Men nei: Kjerneprosessene slår seg av, uten advarsel eller advarsel. Enhver annen prosess kan gjøre det samme, selv fra en batchfil, ingen administrasjonsrettigheter kreves.

Brukerprosessene er for det meste om grensesnittet. RansomStoppers virkelige arbeid skjer i sin tjeneste, og det var fortsatt i gang, så vi var fortsatt beskyttet, ikke sant? Vel, ikke nødvendigvis, eller i det minste, ikke for lenge. Hvis et program har administratorrettigheter, kan det stoppe tjenesten så enkelt som det kan drepe prosessene.

RansomStopper prøver å håndtere dette ved å starte tjenesten på nytt regelmessig, men det har ikke sin egen mekanisme for å gjøre dette. I stedet setter det opp en Windows-planlagt oppgave å sparke i hvert femte minutt, lanserer et skript som igjen vil starte tjenesten om den stoppes.

Malware kan ikke slette eller endre denne oppgaven, men vi la merke til at en prosess med adminrettigheter kunne erstatte omstartskriptet (og andre RansomStopper-filer) med egen kode, og lansere hvilken som helst kode den likte. Vi gjorde dette, stoppet RansomStopper-tjenesten, og ventet.

Fem minutter senere startet den planlagte oppgaven, og den lanserte vår valgte BadApp.exe-prosess med systemrettigheter (det vil si enda sterkere enn en administrator.) Hvis prosessen vår virkelig hadde vært ondsinnet, er det svært lite det ville ikke være kan gjøre. Og selv om det sviktet på et tidspunkt, ville RansomStopper’s restart-oppgave starte den på nytt innen fem minutter.

Praktisk sett, for den gjennomsnittlige brukeren, vil dette ikke gjøre mye forskjell. De fleste ransomware vil ikke bry deg om å se etter anti-ransomware-pakker. De fleste som gjør det, vil ikke se etter RansomStopper. De fleste av de som er igjen, vil ikke ha administratorrettighetene til å kompromittere sin beskyttelse. Og hvis du har ondsinnet kode på PCen din som kjører med adminrettigheter, har du i alle fall problemer.

Men det er fortsatt minst en teoretisk risiko for at en trussel kunne bruke de enkle triksene vi har beskrevet for å deaktivere eller undergrave RansomStopper beskyttelse, og det er ikke et problem vi har sett i denne grad med det meste av konkurransen. Emsisoft Anti-Malware, for eksempel, beskytter sin kode ordentlig, og selv om det kjører med adminrettigheter, kan malware ikke enkelt lukke Emsisoft-prosesser eller stoppe sine tjenester. Dette er grunnleggende skritt for ethvert godt sikkerhetsprodukt å ta, og CyberSight trenger raskt å legge til samme beskyttelsesnivå for RansomStopper.

Beskyttelse

Når vi vurderer antiviruspakker, sjekker vi ut resultatene fra de uavhengige testlaboratoriene for å få en følelse av hvordan de utfører. Labs sjelden, hvis vi noensinne ser på anti-ransomware, dessverre, så vi falt tilbake på å kjøre noen mindre tester av vår egen.

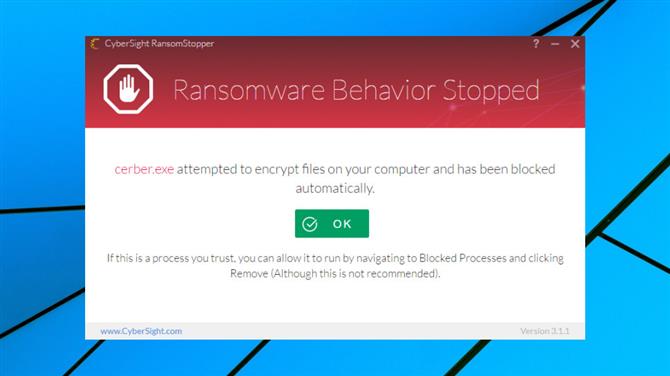

Prosessen startet veldig bra, med RansomStopper blokkert alle våre kjente ransomware-prøver. CyberSight sier at pakken automatisk kan gjenopprette skadede filer, men dette virket ikke nødvendig, da våre trusler ble tydeligvis blokkert før de kunne kryptere noe i det hele tatt.

Selv om dette var en god start, var testprøvene våre velkjente, og vi ville forvente et anstendig anti-ransomware-verktøy for å blokkere dem. Derfor slo vi også RansomStopper mot vår egen ransomware-simulator, egendefinert kode designet til edderkopp gjennom et testmappe-tre og forsøke å kryptere tusenvis av dokumenter. Som vi hadde utviklet dette selv, vil dens oppførsel sannsynligvis være annerledes enn alt annet RansomStopper har møtt, noe som gjør den til en tøffere test av sine evner.

Resultatene var litt skuffende, da RansomStopper ignorerte vår kode helt, slik at den kunne kryptere tusenvis av virkelige dokumenter innen sekunder.

Dette stemmer ikke overens med noen av de andre anti-ransomware-teknologiene vi har testet. Bitdefender og Kasperskys vanlige antiviruspakker oppdaget både virkelige trusler og vår egen ransomware-simulator, til og med gjenopprette de få filene den klarte å kryptere.

Likevel, mens vi krediterer leverandører som Bitdefender og Kaspersky for å bestå vår simulatortest, straffer vi ikke selskaper som feiler det. Vår testtrussel var ikke ekte skadelig programvare, og du kan hevde at CyberSight tok den riktige avgjørelsen ved å ignorere den. Vi er ikke sikre på det, men det vi vet er at CyberSight blokkerte våre virkelige ransomware-prøver nesten umiddelbart, og det var testene som virkelig betyr noe.

Endelig dom

RansomStopper blokkerte all vår test ransomware med letthet, men vi er opptatt av muligheten for at den kunne bli deaktivert i noen situasjoner, eller utnyttet for å gjøre et angrep enda verre. Det er dårlig i seg selv, men det lader oss også lure på hva andre problemer kan lure under hetten.

- Vi har også fremhevet den beste anti-ransomware-programvaren